Самые интересные и загадочные шифры в истории.

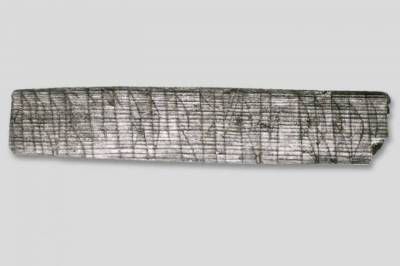

Фестский диск

До сих пор не расшифрован самый древний печатный текст на земле. При раскопках дворца минойских царей на Крите, разрушенного землетрясением за 1500 лет до нашей эры, в одном из тайников обнаружили круглую табличку из обожженной глины размером с блюдце.

С обеих сторон чем-то вроде типографского клише выдавлены 242 пиктограммы. Археологи насчитали 45 разных знаков — от «головы с ирокезом» и «головы с татуировкой» до «лилии», «маргаритки» и «малого топора» (их, кстати, легко набрать с клавиатуры любого компьютера: создатели Unicode, универсального набора символов для всевозможных шрифтов, нашли там место и для древних минойских знаков).

С 1908 года, когда необычный диск попал в руки к ученым, как минимум 20 раз лингвисты (или непрофессиональные любители всего загадочного) торжественно объявляли, что шифр вскрыт. У одних получалась инструкция к жертвоприношению («В молчании отложи в сторону лучшие части еще не изжаренного животного»), у других — восхваление героя («Арион, сын Аргоса, не имеет равных»). Ситуацию могло бы прояснить сравнение с еще одной древней системой письменности Крита, так называемым «линейным письмом А». Однако оно тоже не поддается декодировке.

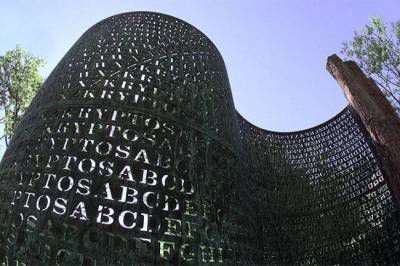

Скульптура Kryptos

В 1990 году во внутреннем дворе штаб-квартиры ЦРУ установили изогнутый бронзовый лист, на котором выбиты 1735 букв и вопросительных знаков. Скульптору Джиму Сэнборну помогал офицер-криптограф Эд Шейдт. Авторы официально объявили, что криптограмма содержит четыре закодированных сообщения, которые, будучи объединены, позволяют сформулировать некую загадку.

Первое из этих сообщений сумел прочесть некий калифорнийский математик в 1999 году — оно гласило «Между легкой тенью и отсутствием света лежат оттенки иллюзий» (причем в слове «иллюзий» была намеренно допущена опечатка). Вскоре были расшифрованы еще два.

Год назад Агентство национальной безопасности США — та самая спецслужба, которую Эдвард Сноуден обвинил в тотальной слежке за интернетом, — объявило, что их аналитики справились с тремя из четырех шифров скульптуры еще в 1993 году. Четвертый остается не вскрытым по настоящее время.

Машина «Энигма»

Британские математики по-своему участвовали в подводных боях Второй мировой. На полпути между Оксфордом и Кембриджем, в городке Милтон-Кинс, в разгар войны было устроено нечто вроде института, где Алан Тьюринг и другие ученые-знаменитости трудились над взломом кода, который в Германии применяли для связи с подлодками.

Немецкие шифровщики использовали аппарат, похожий на печатную машинку с двумя клавиатурами: одна обычная, другая с лампочками. Когда радистка ударяла пальцем по клавише, лампочка вспыхивала под какой-нибудь другой буквой. Эту букву и следовало дописать к шифрованной версии сообщения.

Не имея ни одного образца «Энигмы» под рукой, Тьюринг сумел понять принцип работы машины и построить свой дешифратор на основе одних логических рассуждений. Британский историк Хинсли даже заявил, что прорыв в криптоанализе приблизил конец Второй мировой на два, если не на четыре года.

На исключительную роль, которую сыграл взлом кода «Энигма» в победе над нацистами, ссылалась и королева Великобритании Елизавета Вторая, когда посмертно помиловала математика несколько месяцев назад. В 1952 году Тьюринга приговорили к химической кастрации за гомосексуализм, после чего ученый покончил жизнь самоубийством.

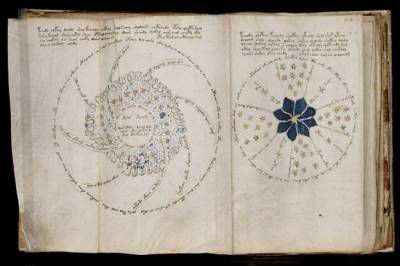

Рукопись Войнича

Если древние манускрипты принято представлять в виде пудовых томов, которые даже листают вдвоем-втроем, то этот, самый знаменитый, при первом знакомстве выглядит донельзя заурядно. Потертая книжка размером с томик Донцовой, обложка и титульный лист пустые — ни единого указания на то, как и где она появилась на свет. Войнич — не имя автора, а фамилия коллекционера, нашедшего ее в 1912 году «в одном из замков на юге Европы» (как пишет он сам).

В прикрепленном к манускрипту сопроводительном письме, датированном 1666 годом, говорилось, что когда-то (вероятно, в конце XVI века) Рудольф Второй, император Священной Римской империи, выкупил ее за два килограмма золота. Адресатом письма был Афанасий Кирхер: его, самого знаменитого ученого-иезуита, просили помочь с расшифровкой рукописи. 240 страниц пергамента исписаны текстом на неизвестном языке и проиллюстрированы изображениями странных трав и невозможных животных.

За 348 лет, прошедших с тех пор, наука не сильно продвинулась в чтении манускрипта — хотя для криптологов он стал чем-то вроде крепости, которую можно и нужно штурмовать, даже не надеясь на успех. Наименее вероятной выглядит гипотеза о том, что это розыгрыш. Лингвисты убедились, что для загадочного языка выполняются те же статистические закономерности, что и для естественных: возможные фальсификаторы, решившие в шутку сочинить 240 страниц заведомой абракадабры во времена Рудольфа Второго, не могли знать таких тонкостей.

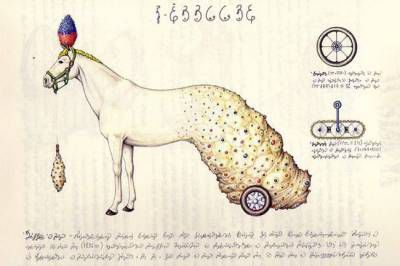

Codex Seraphinianus

Вдохновившись рукописью Войнича, в 1981 году итальянский дизайнер и архитектор Луиджи Серафини опубликовал свой альбом, выдержанный в том же стиле: 360 страниц текста на неизвестном языке и миниатюр в духе средневекового естественно-научного трактата.

олько если исторический манускрипт и можно подозревать в том, что он описывает некую реальную флору и фауну, то у Серафини лошади плавно переходят в гусениц, а занятые сексом юноша и девушка на раскадровке превращаются в крокодила. Во всех интервью Серафини утверждает, что текст лишен смысла, а в последовательности миниатюр не нужно искать логики — что, разумеется, только подогревает интерес к книге у энтузиастов-криптологов.

Йотунвиллур

Норвежский специалист по рунам расшифровал старинные письмена — и обнаружил средневековый аналог кокетливых sms, утверждает The Guardian. Шифр «йотунвиллур», датируемый XII-XIII веками, известен лишь по девяти сохранившимся надписям.

К. Йонас Нордби, пишущий диссертацию в Университете Осло, изучил палочку XIII века, на которой двое мужчин — некие Сигурд и Лавранс — вырезали свои имена обычными и зашифрованными рунами. Это и стало ключом к разгадке. Нордби осенило, что руна заменяется последним звуком в ее названии: например, руна «m» (mar) обозначается руной «r». Загвоздка в том, что много рун оканчивается на один звук.

Нордби также заметил, что палочки, на которых вырезаны шифрованные надписи, — это «предметы повседневного обихода». «Они использовались как средство коммуникации — это что-то вроде средневековых sms. Для частого обмена сообщениями, которые имели лишь сиюминутное значение, — пояснил ученый. — Возможно, это были записки женам или записи о коммерческих операциях».

В большинстве случаев надписи на палочках — незашифрованные. Но есть и занятные шифровки: «на палочке из Швеции обнаружен несложный код, где руны обозначаются цифрами. Как считается, текст гласит: «Поцелуй меня». Нордби процитировал другую надпись, с Оркнейских островов: «Эти руны написаны самым умелым рунописцем к западу от моря». «Явно хвастается», — прокомментировал ученый.

По мнению Нордби, шифры служили не тайнописью, а чем-то вроде игры, которая помогала освоить руническое письмо.

Элементарная криптография / Habr

Под катом:- Шифр Цезаря

- Шифр пар

- Шифр четырех квадратов

- Матричный шифр

- Шифр ADFGX

- Шифр Виженера

Шифр Цезаря

Каждую букву заменяют на третью (или N-ю) по алфавиту после нее.

а б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю яСообщение: хабрахабр

б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а

в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б

г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б в

…

Шифр: шгдугшгду

Шифр пар

Алфавит случайным образом записывают в 2 строки, и шифрования текста происходит заменой буквы на соседнюю ей по вертикали.

Пример таблицы:

в ы э ё у ж и ф м н о ъ к п а р яСообщение: хабрахабр

е т х й ш ю д ь б щ з с ц г ч л —

Шифр: эчмлчэчмл

Шифр четырех квадратов

Строят 4 квадрата размера 5х5 или 4х4 (в зависимости от объема алфавита). В каждый из них случайным образом записывают алфавит.

Шифрование: Выбирая по 2 буквы сообщения, находим их соответственно в левом верхнем и правом нижнем квадрате.

Сообщение: хабрахабр (ха бр ах аб рр)

Шифр: днедлягозн (дн ед ля го зн)

Матричный шифр

Подготавливаем матрицу MxN.

Подготавливаем два ключа KM и KN.

1) Сообщение по строкам записываем в матрицу MxN.

2) По краям матрицы записываем ключи.

3) Строки переставляем так, чтобы буквы ключа стали упорядоченными по алфавиту.

То же делаем со столбцами.

4) Списываем буквы из матрицы по столбцам.

Размеры матрицы: M=4, N=5

Ключ KM: пуля, KN: дурак.

Сообщение: заголовок должен быть наполнен смыслом

Шифр: еокьозобнлднжготлавымлмосаеооныооосолпно

Шифр ADFGX

В матрицу 5х5 случайным образом записывают (определенным образом) буквы латинского алфавита

Сообщение: one two three

1) каждой букве сообщения ставим в соответствие 2 буквы (по таблице).

2) полученный текст записываем под ключом:

3) переставляем столбцы так, чтобы буквы ключа упорядочились по алфавиту:

4) записываем буквы из полученной матрицы (по столбцам) в шифр.

Сообщение: one two three

Шифр: ADXF DDDF FAFX XDDX FXDX FGXF XFXF

Шифр Виженера

На алфавите длиной N вводят операцию добавления (циклического сдвига) букв.

Пронумеровав буквы, добавляем их по модулю N (для англ. алфавита N=26).

Выбираем слово-ключ (пускай pass) и подписываем его под сообщением сколько нужно раз

Сообщение: search twitter

Шифр: hesjrhloxtlwg

Для разминки предлагаю заинтересованным хабрапользователям составить пару шифров и дать возможность другим их отгадать, предварительно указав метод шифрования.

Сокровищница отечественной криптографии / ua-hosting.company corporate blog / Habr

В своей первой статье я писала о легендарном Блетчли-Парке и криптографической службе Великобритании военного периода, о шифровальных машинах Тьюринга и немецкой «Энигма». Сейчас речь пойдет о нашей отечественной криптографии. В СССР криптография была полностью закрытой дисциплиной, которая использовалась исключительно для нужд обороны и государственной безопасности, а потому не было необходимости в публичном освещении достижений в этой области.Попытки создания аппаратов для автоматического шифрования

Многие согласятся с американский историком Дэвидом Каном в том, что «свой современный вид шифровальное дело получило благодаря телеграфу».

Россия. Конец ХIХ века. 1879 год. Главный механик, помощник начальника Петербургского почтово-телеграфного округа Деревянкин разработал оригинальный прибор для шифрования телерамм «Криптограф». Это устройство напоминало извеcтный шифратор эпохи Возрождения- диск Альберти. Итальянский архитектор, философ, живописец Альберти еще в ХVI веке создал собственный шифр, который назвал «шифром, достойным королей». Сам шифровальный диск представлял собой пару дисков, один из них вешний, неподвижный, второй -внутренний, подвижный. На внешнем были нанесены буквы в алфавитном порядке и цифры от 1 до 14; на внутреннем буквы были переставлены. Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замену ее на соответственно находящуюся под ней букву шифрованного текста. После шифрования нескольких слов внутренний диск сдвигался на один шаг. Ключом служил порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска.

Применялись и другие примитивные шифровальные аппараты, в которых в основном реализовалась многоалфавитная замена. Работу с шифром «Лямбда» облегчали Механический шифратор «Скала» и разработанное в 1916 году подпоручиком Попазовым шифровальное устройство «Прибор Вави». «Скала» — деревянный прибор содержал вертикальную целлулоидную ламу с десятью пустыми клетками, размер которых совпадал с длиной шифровальных столбцов в книге. Шифровальщик вписывал в клетки ламы цифры, соответствующие указанному ключу (номеру столбца), и прикладывал прибор последовательно к шифровальным столбцам. Каждый раз получалась подстановка для шифрования.

Номер начального столбца шифровали особо. Для этого шифровальщик три раза подряд выписывал номер исходного столбца (3×4 = 12 цифр) и добавлял дважды записанный номер последнего используемого столбца (с той целью, чтобы помочь расшифровать текст при каких–либо сбоях или ошибках). В результате получался «указательный ряд» из двадцати цифр. Например: 2563 2563 2563 4812 4812. Далее брался столбец, указанный в качестве ключа цифирным отделением (столбец, выписанный на ламе), и столбец, стоящий рядом с ним (10+10=20 цифрам). Эта последовательность, называемая «календарным рядом», подписывалась под указательным рядом и производилось вычитание по модулю 10. Полученный ряд вставлялся в криптограмму в условном месте. «Прибор Вави» сделан по анологии «прибора Джефферсона», но вместо дисков использовались 20 колец надетых на цилиндр вплотную, на ребрах первого и последнего были нанесены цифры от 1 до 30 по порядку, а на остальных смешанно по 30 букв. При заданном расположении дисков, ключем являлись цифра, буква и «ключ шага» — две буквы, сообщение делилось на части по 17 букв сообщения, диски выставлялись так, чтобы на одной линии был ключ и 17 букв сообщения. Шифртекст считывался побуквенно и поочередно со строк, в котором на втором диске стояли буквы ключа шага.

Прибор «Скала» со вставленной ламой и первый лист перешифровального ключа «Лямбда»

аппарат Джефферсона

пример «аппарата Вави»

После победы Октябрьской революции применялись недостаточно стойкие ручные системы шифрования. Много зашифрованной информации РККА(Рабоче-Крестьянской Красной Армии) и Наркомата иностранных дел были успешно прочитаны белогвардейцами, поляками, англичанами, шведами. Но, и советским криптографам удавалось взломать системы шифрования противника. 5 мая 1921 года под содействием В.И. Ленина был создан Спецотдел ВЧК – единая отечественная криптографическая служба. Сотрудники других подразделений относились к Спецотделу скептически, так как там «никого не арестовывали и не допрашивали». Изначально он включал 6, позднее 7 отделений, но, собственно, криптографическими задачами занимались всего три из них. 2 отделение занималось теоретической разработкой вопросов криптографии, выработкой шрифтов и кодов ВЧК, состояло всего из 7 человек. Сотрудики 3 отделения( а их было трое) занимались «ведением шифрработ и руководством этой работы в ВЧК». Перед 4 отделением Спецотдела( 8 человек) стояла задача «открытие иностранных и антисоветских шрифтов и кодов, а также дешифровкой документов». Уже в 30 годах на лицо был тот факт, что имеющиеся ручные системы шифрования(сколько бы их не совершенствовали) уже не могли справиться с возрастающим потоком информации, из-за низкой скорости ее обработки. Для того, чтобы зашифровать приказ размером в полторы печатные страницы требовалось 4 — 5 часов, на расшифровку уходило столько же времени.

Передавая текст по телеграфным каналам, часто допускались ошибки, что, следовательно, увеличивало время обработки информации в три раза. «Кричаще-актуальной» в междувоенные годы стала разработка и развитие механических и электромеханических машин для шифрования текстов. Можно сказать наступила эпоха машинных шифров. Первым электромеханическим шифратором отечественного производства стала аппаратура засекречивания телефонных переговоров, выпущенная в 1927–28 годы. Специалисты Спецотдела ВЧК прекрасно осознавали необходимость незамедлительного создания шифровальной машины, так как надвигалась Вторая мировая война. Это означало, что нужно не только в кратчайшие сроки разработать, но и наладить производство современных шифровальных машин.

2 образца советской шифровальной машины были разработаны в технической лаборатории шифровальной службы под руководством И.П. Волоска в 1931 году: ШМВ-1. Машина в серию не пошла так как была довольно таки громоздкой, а что еще хуже механически ненадежной. На заводе № 209 ( позже имени А.А. Кулакова) была создана научно-производственная структура по разработке и выпуску техники особой секретности. Конструкция будущего аппарата разрабатывалась в течении целого года. Шифровальная машина В-4 была проста в использовании с минимальным набором органов управления. Вскоре была модернизирована и получил название М-100 «Спектр».

К тому времени отечественным специалистам уже были известны некоторые иностранные аналоги проектируемых в СССР «секреток». Так, американская установка с однократным инвертированием спектра использовалась в московском радиотелефонном центре, а шифратор фирмы Siemens был в1936 г. испытан на магистрали Москва– Ленинград; имелось также краткое рекламное описание переносного телефонного шифратора Siemens. Однако была необходима полная и достоверная информация по зарубежным шифраторам: рассматривалась возможность размещения заказов на разработку новой аппаратуры или приобретения готовой продукции. Через Технопромимпорт и Наркомат внешней торговли в начале1937 г. было запрошено более десятка европейских фирм, производивших аппаратуру надтонального телефонирования, в том числе Siemens&Halsкeи Lorenz (Германия), Bell Telephone (США)и Automatic Elektric (Бельгия), Standart Telephone and Cables (Великобритания) Hasler (Швейцария), а

также Ericsson (Швеция).

С распространенными зарубежными аналогами, которые работали по принципу механически программируемых дисковых шифраторов, шифровальная техника СССР имела мало чего общего. Шифровальная машина М-100 состояла из 3 основных узлов – клавиатуры с контактными группами, лентопротяжного механизма с трансмиттером и приспособления, устанавливаемого на клавиатуру пишущей машинки. Общий вес комплекта из семи упаковок достигал 116 кг. Аккумуляторы для автономного питания электрической части машины весили 32 кг. Тем не менее, данная техника выпускалась серийно и была успешно испытана в боевых условиях во время гражданской войны в Испании, на озере Хасан, на Халхин-Голе и во время советско-финской войны. Машина шифровала буквенные телеграммы со скоростью до 300 знаков в минуту.

В 1939 году была разработана новая шифрмашина с роторным шифратором К-37 «Кристалл». Весило такое устройство 19 килограммов, работало на шифре многоалфавитной замены. К-37 применялась в армейских сетях связи, для засекречивания телеграфных сообщений. В 1942 году была введена в эксплуатацию М-101, которая состояла из 2 агрегатов общим весом 64,5 кг. Машина получила название М-101 «Изумруд» и стала производиться параллельно с В-4 и М-100. Аппараты В-4 и М-101 «Изумруд» считались одними из самых криптографически стойких шифровальных устройств своего времени и использовались для обеспечения связи высшего звена управления стратегического уровня. Кроме того, «Изумруды» применялись в дальней бомбардировочной авиации. Известно, что в 1943 году в советские войска поставили 90 комплектов машин М-101.

Шифрмашины М-100 и М-101 конструктивно являлись сумматорами знаков открытого текста со знаками внешней гаммы, носителем которой являлись одноразовые ленты случайного двузначного кода. Основой работы механических рассеивающих устройств являлась схема случайного выбора шаров из урны с возвращением или без него. Однако заготовительные (рассеивающие) аппараты только в принципе могли образовывать случайную и равновероятную гамму.

Было ясно, что уникальная система машинного шифрования русских может быть уязвима только при наличии самой шифртехники и ключей к ней. Войсковым шифровальщикам доводилось работать в исключительных условиях – под огнём, в окопах, стогах, блиндажах, ночью при керосиновых лампах или свечах. В соответствии с инструкцией Генерального штаба они обеспечивались усиленной охраной. Случалось и так, что вместо охраны шифровальщик ставил перед собой канистру с бензином, укладывал рядом гранаты и вынимал из кобуры пистолет.

Приказ Гитлера по вермахту от августа 1942 года гласил: «Кто возьмёт в плен русского шифровальщика, либо захватит русскую шифровальную технику, будет награжден Железным крестом, отпуском на родину и обеспечен работой в Берлине, а после окончания войны – поместьем в Крыму»

За годы войны советские инженеры совершили прорыв в области шифрования. C 1941 по 1947 год было передано в общей сложности свыше 1,6 миллиона шифрованных телеграмм и кодограмм. Как пишет автор нескольких книг по криптографии Дмитрий Ларин, нагрузка на каналы связи порой достигала 1500 телеграмм в сутки. Криптографические школы подготовили и отправили на фронт более 5000 специалистов-шифровальщиков.

Шифровальный аппарат времен не Второй мировой войны, но о котором нельзя не написать

М-125 «Фиалка»

Серия преемников К-37 – роторные шифровальные машины появилась в 1962 году, самая известная была 10-роторная М-125 «Фиалка», которую СССР поставляло союзникам. Фиалку часто считают «внучкой» Энигмы, правда в ней меньшее количество дисков, а колеса вращаются в одну сторону. Кроме перфокарты используются буквенные ключи, на каждом диске есть своя буква, соответственно набираются диски на вал, потом согласно другого ключа они ставятся в определенную последовательность вращением. Эта модель свободна от недостатка Энигмы — исключения возможности шифрования буквы самой собой. Удивительная инженерная работа с романтическим названием «Фиалка» — советская шифровальная машина, созданная еще в 1950-е годы так и осталась не взломанной, высочайшее достижения инженерной мысли для разведки и контрразведки.

Историк криптографии Леонид Бутырский:

В настоящее время в России, как и во всём мире, происходит частичное «открытие» криптографии, которая всё более широко используется для публичных нужд. Широкой известностью пользуются в основном зарубежные достижения в области защиты информации. Но это обусловлено лишь настойчивостью зарубежных историографов, чьи публикации в открытых источниках рассказывают о достижениях и вкладе их соотечественников в эту некогда секретную область. За рубежом по этой теме выходят весьма интересные книги, даже снимаются видеосериалы.

Российские историки по ряду причин, не только финансового характера, существенно отстают от такой практики стран-лидеров в развитии криптографии. Возможности частичного рассекречивания и публичного освещения научных и практических достижений отечественной криптографии, в том числе деятельности знаковых фигур, используются далеко не полностью.

Шифрование — Википедия

Шифрова́ние — обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма[1][2].

Пользователи являются авторизованными, если они обладают определённым аутентичным ключом. Вся сложность и, собственно, задача шифрования состоит в том, как именно реализован этот процесс[1].

В целом, шифрование состоит из двух составляющих — зашифровывание и расшифровывание.

С помощью шифрования обеспечиваются три состояния безопасности информации[1]:

- Конфиденциальность.

- Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

- Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость.

- Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

Для того, чтобы прочитать зашифрованную информацию, принимающей стороне необходимы ключ и дешифратор (устройство, реализующее алгоритм расшифровывания). Идея шифрования состоит в том, что злоумышленник, перехватив зашифрованные данные и не имея к ним ключа, не может ни прочитать, ни изменить передаваемую информацию. Кроме того, в современных криптосистемах (с открытым ключом) для шифрования, расшифрования данных могут использоваться разные ключи. Однако, с развитием криптоанализа, появились методики, позволяющие дешифровать закрытый текст без ключа. Они основаны на математическом анализе переданных данных[1][3].

Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищённым каналам связи. Такая передача данных представляет из себя два взаимно обратных процесса:

- Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифровыванию.

- Для восстановления исходных данных из зашифрованных к ним применяется процедура расшифровывания.

Шифрование изначально использовалось только для передачи конфиденциальной информации. Однако впоследствии шифровать информацию начали с целью её хранения в ненадёжных источниках. Шифрование информации с целью её хранения применяется и сейчас, это позволяет избежать необходимости в физически защищённом хранилище[4][5].

Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований. Эти алгоритмы применяются к данным с использованием ключа. Ключи для шифрования и для расшифровывания могут различаться, а могут быть одинаковыми. Секретность второго (расшифровывающего) из них делает данные недоступными для несанкционированного ознакомления, а секретность первого (шифрующего) делает невозможным внесение ложных данных. В первых методах шифрования использовались одинаковые ключи, однако в 1976 году были открыты алгоритмы с применением разных ключей. Сохранение этих ключей в секретности и правильное их разделение между адресатами является очень важной задачей с точки зрения сохранения конфиденциальности передаваемой информации. Эта задача исследуется в теории управления ключами (в некоторых источниках она упоминается как разделение секрета)[3].

В настоящий момент существует огромное количество методов шифрования. Главным образом эти методы делятся, в зависимости от структуры используемых ключей, на симметричные методы и асимметричные методы. Кроме того, методы шифрования могут обладать различной криптостойкостью и по-разному обрабатывать входные данные — блочные шифры и поточные шифры. Всеми этими методами, их созданием и анализом занимается наука криптография[6].

Как было сказано, шифрование состоит из двух взаимно обратных процессов: зашифрование и расшифрование. Оба этих процесса на абстрактном уровне представимы математическими функциями, к которым предъявляются определённые требования. Математически данные, используемые в шифровании, представимы в виде множеств, над которыми построены данные функции. Иными словами, пусть существуют два множества, представляющие данные — M{\displaystyle M} и C{\displaystyle C}; и каждая из двух функций (шифрующая и расшифровывающая) является отображением одного из этих множеств в другое[6][7].

- Зашифровывающая функция: E:M→C{\displaystyle E\colon M\to C}

- Расшифровывающая функция: D:C→M{\displaystyle D\colon C\to M}

Элементы этих множеств — m{\displaystyle m} и c{\displaystyle c} — являются аргументами соответствующих функций. Также в эти функции уже включено понятие ключа. То есть, тот необходимый ключ для зашифровывания или расшифровывания является частью функции. Это позволяет рассматривать процессы шифрования абстрактно, вне зависимости от структуры используемых ключей. Хотя, в общем случае, для каждой из этих функций аргументами являются данные и вводимый ключ[2].

- EK1(m)=c{\displaystyle E_{K_{1}}\left(m\right)=c}

- DK2(c)=m{\displaystyle D_{K_{2}}\left(c\right)=m}

Если для зашифровывания и расшифровывания используется один и тот же ключ K=K1=K2{\displaystyle K=K_{1}=K_{2}}, то такой алгоритм относят к симметричным. Если же из ключа шифрования алгоритмически сложно получить ключ расшифровывания, то алгоритм относят к асимметричным, то есть к алгоритмам с открытым ключом[8].

- Для применения в целях шифрования эти функции, в первую очередь, должны быть взаимно обратными (D=E−1{\displaystyle D=E^{-1}})[2].

- DK2(EK1(m))=m{\displaystyle D_{K_{2}}\left(E_{K_{1}}\left(m\right)\right)=m}

- EK1(DK2(c))=c{\displaystyle E_{K_{1}}\left(D_{K_{2}}\left(c\right)\right)=c}

- Важной характеристикой шифрующей функции E{\displaystyle E} является её криптостойкость. Косвенной оценкой криптостойкости является оценка взаимной информации между открытым текстом и шифротекстом, которая должна стремиться к нулю.

Криптостойкость шифра[править | править код]

Криптографическая стойкость — свойство криптографического шифра противостоять криптоанализу, то есть анализу, направленному на изучение шифра с целью его дешифрования. Для изучения криптоустойчивости различных алгоритмов была создана специальная теория, рассматривающая типы шифров и их ключи, а также их стойкость. Основателем этой теории является Клод Шеннон. Криптостойкость шифра есть его важнейшая характеристика, которая отражает то, насколько успешно алгоритм решает задачу шифрования[9].

Любая система шифрования, кроме абсолютно криптостойких, может быть взломана простым перебором всех возможных в данном случае ключей. Но перебирать придётся до тех пор, пока не отыщется тот единственный ключ, который и поможет расшифровать шифротекст. Выбор этого единственного ключа основан на возможности определения правильно расшифрованного сообщения. Зачастую эта особенность является камнем преткновения при подборе ключа, так как при переборе вручную криптоаналитику достаточно просто отличить правильно расшифрованный текст, однако ручной перебор очень медленен. Если же программа выполняет перебор, то это происходит быстрее, однако ей сложно выделить правильный текст. Невозможность взлома полным перебором абсолютно криптостойкого шифра так же основана на необходимости выделить в расшифрованном сообщении именно то, которое было зашифровано в криптограмме. Перебирая все возможные ключи и применяя их к абсолютно стойкой системе, криптоаналитик получит множество всех возможных сообщений, которые можно было зашифровать (в нём могут содержаться и осмысленные сообщения). Кроме того, процесс полного перебора также длителен и трудоёмок.

Другой метод дешифровки основывается на анализе перехваченных сообщений. Этот метод имеет большое значение, так как перехват сообщений возможен, если злоумышленник обладает специальным оборудованием, которое, в отличие от достаточно мощного и дорогостоящего оборудования для решения задач методом полного перебора, более доступно. Например, перехват ван Эйка для ЭЛТ монитора осуществим с помощью обычной телевизионной антенны. Кроме того, существуют программы для перехвата сетевого трафика (снифферы), которые доступны и в бесплатных версиях[10][11][12].

При анализе передаваемых сообщений криптоустойчивость шифра оценивается из возможности получения дополнительной информации об исходном сообщении из перехваченного. Возможность получения этой информации является крайне важной характеристикой шифра, ведь эта информация в конечном итоге может позволить злоумышленнику дешифровать сообщение. В соответствии с этим шифры делятся на абсолютно стойкие и достаточно стойкие[13][10].

Клод Шеннон впервые оценил количество подобной информации в зашифрованных сообщениях следующим образом:[13]

Пусть возможна отправка любого из сообщений m1,m2,…,mn{\displaystyle m_{1},m_{2},…,m_{n}}, то есть любого подмножества множества M{\displaystyle M}. Эти сообщения могут быть отправлены с вероятностями p1,p2,…,pn{\displaystyle p_{1},p_{2},…,p_{n}} соответственно. Тогда мерой неопределенности сообщения может служить величина информационной энтропии:

- H(M)=−∑i=1npilog2pi.{\displaystyle H(M)=-\sum _{i=1}^{n}p_{i}\log _{2}p_{i}.}

Пусть отправлено сообщение mk{\displaystyle m_{k}}, тогда его шифротекст ck{\displaystyle c_{k}}. После перехвата зашифрованного ck{\displaystyle c_{k}} эта величина становится условной неопределенностью — условием здесь является перехваченное шифрованное сообщение ck{\displaystyle c_{k}}. Необходимая условная энтропия задаётся следующей формулой:

- H(M|ck)=−∑i=1np(mi|ck)log2p(mi|ck).{\displaystyle H(M|c_{k})=-\sum _{i=1}^{n}p(m_{i}|c_{k})\log _{2}p(m_{i}|c_{k}).}

Через p(mi|ck){\displaystyle p(m_{i}|c_{k})} здесь обозначена вероятность того, что исходное сообщение есть mi{\displaystyle m_{i}} при условии, что результат его зашифрования есть ck{\displaystyle c_{k}}.

Это позволяет ввести такую характеристику шифрующей функции (алгоритма) E{\displaystyle E}, как количество информации об исходном тексте, которое злоумышленник может извлечь из перехваченного шифротекста. Необходимая характеристика является разностью между обычной и условной информационной неопределенностью:

I=H(M)−H(M|ck){\displaystyle I=H(M)-H(M|c_{k})}

Эта величина, называемая взаимной информацией, всегда неотрицательна. Её значение есть показатель криптостойкости алгоритма. Взаимная информация показывает, насколько уменьшится неопределённость при получении соответствующего шифротекста и не станет ли она таковой, что при перехвате некоторого количества шифротекстов станет возможной расшифровка исходного сообщения[14].

Абсолютно стойкие системы[править | править код]

Оценка криптоустойчивости шифра, проведенная Шенноном, определяет фундаментальное требование к шифрующей функции E{\displaystyle E}. Для наиболее криптоустойчивого шифра неопределённости (условная и безусловная) при перехвате сообщений должны быть равны для сколь угодно большого числа перехваченных шифротекстов.

- 8ck2C:H(M|ck)=H(M)⇒I=0{\displaystyle {\mathcal {8}}c_{k}{\mathcal {2}}C:H(M|c_{k})=H(M)\Rightarrow I=0}

Таким образом, злоумышленник не сможет извлечь никакой полезной информации об открытом тексте из перехваченного шифротекста. Шифр, обладающий таким свойством, называется абсолютно стойким[13].

Для соблюдения равенства энтропий Шеннон вывел требования к абсолютно стойким системам шифрования, касающиеся используемых ключей и их структуры.

- Ключ генерируется для каждого сообщения (каждый ключ используется один раз).

- Ключ статистически надёжен (то есть вероятности появления каждого из возможных символов равны, символы в ключевой последовательности независимы и случайны).

- Длина ключа равна или больше длины сообщения.

Стойкость таких систем не зависит от того, какими возможностями обладает криптоаналитик. Однако практическое применение абсолютно стойких криптосистем ограничено соображениями стоимости таких систем и их удобства. Идеальные секретные системы обладают следующими недостатками:

- Шифрующая система должна создаваться с исключительно глубоким знанием структуры используемого языка передачи сообщений

- Сложная структура естественных языков крайне сложна, и для устранения избыточности передаваемой информации может потребоваться крайне сложное устройство.

- Если в передаваемом сообщений возникает ошибка, то эта ошибка сильно разрастается на этапе кодирования и передачи в связи со сложностью используемых устройств и алгоритмов[15].

Достаточно стойкие системы[править | править код]

В связи со сложностью применения абсолютно стойких систем, повсеместно более распространёнными являются так называемые достаточно стойкие системы. Эти системы не обеспечивают равенство энтропий и, как следствие, вместе с зашифрованным сообщением передают некоторую информацию об открытом тексте.

- 9ck2C:H(M)>H(M|ck)⇒I>0{\displaystyle {\mathcal {9}}c_{k}{\mathcal {2}}C:H(M)>H(M|c_{k})\Rightarrow I>0}

Их криптостойкость зависит от того, какими вычислительными возможностями обладает криптоаналитик. Иными словами, шифротекст взламывается, если криптоаналитик обладает достаточными ресурсами, такими как время и количество перехваченных сообщений. Практическая стойкость таких систем основана на их вычислительной сложности и оценивается исключительно на определённый момент времени с двух позиций[16]:

Добиться высокого уровня практической стойкости алгоритма можно двумя подходами[17]:

- Изучить методы, которыми пользуется злоумышленник, и попытаться защитить используемую систему от них.

- Составить шифр таким образом, чтобы его сложность была эквивалентна сложности известной задачи, для решения которой требуется большой объём вычислительных работ.

- Симметричное шифрование использует один и тот же ключ и для зашифровывания, и для расшифровывания.

- Асимметричное шифрование использует два разных ключа: один для зашифровывания (который также называется открытым), другой для расшифровывания (называется закрытым).

Эти методы решают определённые задачи и обладают как достоинствами, так и недостатками. Конкретный выбор применяемого метода зависит от целей, с которыми информация подвергается шифрованию.

Симметричное шифрование[править | править код]

Симметричное шифрованиеВ симметричных криптосистемах для шифрования и расшифровывания используется один и тот же ключ. Отсюда название — симметричные. Алгоритм и ключ выбирается заранее и известен обеим сторонам. Сохранение ключа в секретности является важной задачей для установления и поддержки защищённого канала связи. В связи с этим, возникает проблема начальной передачи ключа (синхронизации ключей). Кроме того существуют методы криптоатак, позволяющие так или иначе дешифровать информацию не имея ключа или же с помощью его перехвата на этапе согласования. В целом эти моменты являются проблемой криптостойкости конкретного алгоритма шифрования и являются аргументом при выборе конкретного алгоритма.

Симметричные, а конкретнее, алфавитные алгоритмы шифрования были одними из первых алгоритмов[18]. Позднее было изобретено асимметричное шифрование, в котором ключи у собеседников разные[19].

Схема реализации

- Задача. Есть два собеседника — Алиса и Боб, они хотят обмениваться конфиденциальной информацией.

- Генерация ключа.

- Боб (или Алиса) выбирает ключ шифрования d{\displaystyle d} и алгоритмы E,D{\displaystyle E,D} (функции шифрования и расшифрования), затем посылает эту информацию Алисе (Бобу).

- Шифрование и передача сообщения.

- Алиса шифрует сообщение m{\displaystyle m} с использованием полученного ключа d{\displaystyle d}.

- E(m,d)=c{\displaystyle E(m,d)=c}

- И передаёт Бобу полученный шифротекст c{\displaystyle c}. То же самое делает Боб, если хочет отправить Алисе сообщение.

- Расшифровывание сообщения.

- Боб(Алиса), с помощью того же ключа d{\displaystyle d}, расшифровывает шифротекст c{\displaystyle c}.

- D(c,d)=m{\displaystyle D(c,d)=m}

Недостатками симметричного шифрования является проблема передачи ключа собеседнику и невозможность установить подлинность или авторство текста. Поэтому, например, в основе технологии цифровой подписи лежат асимметричные схемы.

Асимметричное шифрование (с открытым ключом)[править | править код]

Асимметричное шифрованиеВ системах с открытым ключом используются два ключа — открытый и закрытый, связанные определённым математическим образом друг с другом. Открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения и для проверки ЭЦП. Для расшифровки сообщения и для генерации ЭЦП используется секретный ключ[20].

Данная схема решает проблему симметричных схем, связанную с начальной передачей ключа другой стороне. Если в симметричных схемах злоумышленник перехватит ключ, то он сможет как «слушать», так и вносить правки в передаваемую информацию. В асимметричных системах другой стороне передается открытый ключ, который позволяет шифровать, но не расшифровывать информацию. Таким образом решается проблема симметричных систем, связанная с синхронизацией ключей[19].

Первыми исследователями, которые изобрели и раскрыли понятие шифрования с открытым кодом, были Уитфилд Диффи и Мартин Хеллман из Стэнфордского университета и Ральф Меркле из Калифорнийского университета в Беркли. В 1976 году их работа «Новые направления в современной криптографии» открыла новую область в криптографии, теперь известную как криптография с открытым ключом.

Схема реализации

- Задача. Есть два собеседника — Алиса и Боб, Алиса хочет передавать Бобу конфиденциальную информацию.

- Генерация ключевой пары.

- Боб выбирает алгоритм (E,D){\displaystyle (E,D)} и пару открытый, закрытый ключи — (e,d){\displaystyle (e,d)} и посылает открытый ключ e{\displaystyle e} Алисе по открытому каналу.

- Шифрование и передача сообщения.

- Алиса шифрует информацию с использованием открытого ключа Боба e{\displaystyle e}.

- E(m,e)=c{\displaystyle E(m,e)=c}

- И передаёт Бобу полученный шифротекст c{\displaystyle c}.

- Расшифровывание сообщения.

- Боб, с помощью закрытого ключа d{\displaystyle d}, расшифровывает шифротекст c{\displaystyle c}.

- D(c,d)=m{\displaystyle D(c,d)=m}

Если необходимо наладить канал связи в обе стороны, то первые две операции необходимо проделать на обеих сторонах, таким образом, каждый будет знать свои закрытый, открытый ключи и открытый ключ собеседника. Закрытый ключ каждой стороны не передается по незащищенному каналу, тем самым оставаясь в секретности.

Основные угрозы ключамКак было сказано ранее, при шифровании очень важно правильно содержать и распространять ключи между собеседниками, так как это является наиболее уязвимым местом любой криптосистемы. Если вы с собеседником обмениваетесь информацией посредством идеальной шифрующей системы, то всегда существует возможность найти дефект не в используемой системе, а в тех, кто её использует. Можно выкрасть ключи у доверенного лица или подкупить его, и зачастую это оказывается гораздо дешевле, чем взламывание шифра. Поэтому процесс, содержанием которого является составление и распределение ключей между пользователями, играет важнейшую роль в криптографии как основа для обеспечения конфиденциальности обмена информацией[21].

Цели управления ключами[править | править код]

- Сохранение конфиденциальности закрытых ключей и передаваемой информации.

- Обеспечение надёжности сгенерированных ключей.

- Предотвращение несанкционированного использования закрытых или открытых ключей, например использование ключа, срок действия которого истек[21][22][23].

Управление ключами в криптосистемах осуществляется в соответствии с политикой безопасности. Политика безопасности диктует угрозы, которым должна противостоять система. Система, контролирующая ключи, делится на систему генерации ключей и систему контроля ключей.

Система генерации ключей обеспечивает составление криптоустойчивых ключей. Сам алгоритм генерации должен быть безопасным, так как значительная часть безопасности, предоставляемой шифрованием, заключена в защищённости ключа. Если выбор ключей доверить пользователям, то они с большей вероятностью выбирают ключи типа «Barney», нежели «*9(hH/A», просто потому что «Barney» проще запомнить. А такого рода ключи очень быстро подбираются методом вскрытия со словарём, и тут даже самый безопасный алгоритм не поможет. Кроме того, алгоритм генерации обеспечивает создание статистически независимых ключей нужной длины, используя наиболее криптоустойчивый алфавит[24].

Система контроля ключей служит для наиболее безопасной передачи ключей между собеседниками. Если передавать ключ шифрования по открытому каналу, который могут прослушивать, то злоумышленник легко перехватит ключ, и всё дальнейшее шифрование будет бессмысленным. Методы асимметричного шифрования решают эту проблему, используя разные ключи для зашифровывания и расшифровывания. Однако при таком подходе количество ключей растет с увеличением количества собеседников (каждый вынужден хранить свои закрытый и открытый ключи и открытые ключи всех собеседников). Кроме того, методы асимметричного шифрования не всегда доступны и осуществимы. В таких ситуациях используются разные методы по обеспечению безопасной доставки ключей: одни основаны на использовании для доставки ключей альтернативных каналов, считающихся безопасными. Другие, в согласии со стандартом X9.17, используют два типа ключей: ключи шифрования ключей и ключи шифрования данных. Третьи разбивают передаваемый ключ на составные части и передают их по различным каналам. Также существуют различные комбинации перечисленных выше методов[25].

Кроме того, система управления ключами при возникновении большого количества используемых ключей выступает в роли центрального сервера ключей, хранящего и распределяющего их. В том числе она занимается своевременной заменой скомпрометированных ключей. В некоторых системах в целях быстрой коммуникации могут использоваться сеансовые ключи. Сеансовый ключ — ключ шифрования, который используется только для одного сеанса связи. При обрыве сеанса или его завершении сеансовый ключ уничтожается. Также используемые ключи обычно имеют срок действия, то есть срок, в течение которого они являются аутентичными для использования. После истечения данного срока ключ изымается системой управления и, если необходимо, генерируется новый[21].

Развитие шифрования и его методов привело к их широчайшей распространённости. Сейчас для конечного пользователя не составляет труда зашифровать раздел на жёстком диске или переписку и установить защищённое соединение в интернет. В связи с тем, что шифрование и другие информационные технологии проникают в наш быт, растет число компьютерных преступлений. Зашифрованная информация так или иначе представляет собой объект защиты, который, в свою очередь, должен подвергаться правовому регулированию. Кроме того, подобные правовые нормы необходимы из-за того, что существует некоторое противоречие между стремлением правительств иметь доступ к информации (с целью обеспечения безопасности и для предотвращения преступлений) и стремлением граждан обеспечить высокий уровень охраны для своей действительно секретной информации. Для разрешения этой проблемы прибегают к разным способам: это и возможный запрет на использование высокоэффективных методов шифрования, и требование передачи компетентным органам шифровальных ключей. Различия в правилах и ограничениях по шифрованию компьютерной информации могут создать определённые трудности в деловых международных контактах в плане обеспечения конфиденциальности их общения. В связи с этим в любом государстве поведение в отношении передачи и шифрования информации регулируется различными правовыми нормами[26].

- ↑ 1 2 3 4 Мэйволд, 2006, Глава 12.Шифрование.

- ↑ 1 2 3 Шнайер, 2002, с. 8.

- ↑ 1 2 Шнайер, 2002, с. 8—9.

- ↑ Шнайер, 2002, Введение.

- ↑ Жельников, 1996, Введение.

- ↑ 1 2 Шнайер, 2002, Глава 1. Основные понятия.

- ↑ Шеннон, 1963, с. 1—8.

- ↑ Шнайер, 2002, с. 9—10.

- ↑ Мао, 2005, с. 43—45.

- ↑ 1 2 Мао, 2005, с. 45—48.

- ↑ Шеннон, 1963, с. 12.

- ↑ Wim van Eck. Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk? (англ.) // Computers & Security : журнал. — Elsevier Advanced Technology Publications, 1985. — Vol. 4, iss. 4. — P. 269—286. — ISSN 01674048. — DOI:10.1016/0167-4048(85)90046-X. Архивировано 2 января 2006 года.

- ↑ 1 2 3 Шеннон, 1963, Часть 2.Теоретическая секретность..

- ↑ Шеннон, 1963, Часть 2.Теоретическая секретность, с. 23—27.

- ↑ Шеннон, 1963, Часть 2.Теоретическая секретность, с. 37.

- ↑ Шеннон, 1963, Части 2 и 3.

- ↑ Шеннон, 1963, с. 39—40.

- ↑ Павел Исаев. Некоторые алгоритмы ручного шифрования (рус.) // КомпьютерПресс. — 2003. — Вып. 3.

- ↑ 1 2 Уитфилд Диффи, Мартин Хеллман. Новые направления в криптографии (англ.). — 1976.

- ↑ Шнайер, 2002, Глава 1 и 19.

- ↑ 1 2 3 Шнайер, 2002, Глава 8.

- ↑ Алферов, 2002, с. 68—69.

- ↑ Мао, 2005, с. 61—62.

- ↑ Шнайер, 2002, Глава 8.1.

- ↑ Шнайер, 2002, Глава 8.3.

- ↑ Колесников Дмитрий Геннадьевич. Защита информации в компьютерных системах (рус.).

- Э. Мэйволд. Безопасность сетей. — 2006. — 528 с. — ISBN 978-5-9570-0046-9.

9 самых известных шифров в истории, с которыми пока не совладал ни один криптограф

Шифры существуют для того, чтобы скрыть ценную информацию и сохранить секрет. И если удается разгадать написанное, то можно узнать тайну какой-то личности, координаты клада или даже историю целой цивилизации. Но существуют послания, которые столетиями остаются неразгаданными.Учёные до сих пор бьются над расшифровкой текстов великого Нострадамуса, но даже его предсказания покажутся сущей безделицей по сравнению с этими 9 загадочными и необычными зашифрованными посланиями, за которыми, вероятно, скрывается нечто великое.

№ 1. Кодекс Серафини

Книга, написанная в конце 70-х годов итальянским архитектором Луиджи Серафини. Это 360-страничный атлас вымышленного мира, расписанный до мельчайших деталей (фауна, архитектура, законы природы, история, языки, развлечения).

Но главная загадка в том, что кодекс написан от руки зашифрованным текстом, который так никто и не смог разгадать. Хотя автор книги еще жив, он наотрез отказывается говорить, настоящий ли это вообще язык. Есть версия, что книга передает мироощущение ребенка.

№ 2. Послания Зодиака

Зодиак — неуловимый серийный убийца, который держал в страхе весь Сан-Франциско в 1968–1969 годах.Он утверждал, что его настоящее имя можно будет узнать, только если прочитать все 4 части шифра, которые он отправил в полицейский участок. В итоге детективам удалось расшифровать только 3 части. Последние 18 знаков остаются загадкой. Возможно, именно там написано имя убийцы.

№ 3. Криптограммы Бейла

В 1822 году некий Томас Джефферсон Бейл передал коробку и ключ хозяину одной гостиницы и сказал бережно ее хранить. После чего Бейл бесследно исчез. Коробка была открыта только в 1843 году. Внутри было три листа бумаги с шифровками и подписями содержания. В первой записке были координаты, во второй — содержимое тайника, а в третьей — имена наследников.Удалось расшифровать только вторую записку. Там говорилось о «трех вагонах золота», которые находятся в штате Виргиния где-то в округе Бедфорд. В пересчете на современные деньги клад составляет $ 30 млн. Остальные две записки с точными координатами так и не удалось прочесть никому.

№ 4. Шифр Дорабелла

Английский композитор и криптолог Эдуард Элгар в 1897 году отправил закодированное послание (87 знаков) своей подруге Дорабелле Пенни. Записка содержит символы, похожие на пружинки. Однако девушке так и не удалось его разгадать.Только через 40 лет она опубликовала послание в своих мемуарах, чем и заинтересовала общественность. Существует версия, что в сообщении зашифрована какая-то мелодия, которую Элгар посвятил девушке.

№ 5. Криптос

Криптос — медная скульптура, которая стоит возле главного офиса ЦРУ в городе Лэнгли (штат Виргиния). Художник Джеймс Сэнборн в 1990 году и поместил на скульптуру послание, которое зашифровал на 4 пластинах. При этом Сэнборн отметил, что послание может быть прочитано, только когда разгадают все 4 части.

На сегодня известно значение 3 из 4 секций. Над значением последних 97 знаков безуспешно бьются самые опытные криптографы вот уже 20 лет.

№ 6. Шифровка из Шаборо

В Стаффордшире (Великобритания) стоит монумент XVIII века, который отражает события картины Николя Пуссена «Аркадийские пастухи». Если взглянуть ближе, то на монументе можно увидеть странную последовательность букв DOUOSVAVVM — код, который не удается расшифровать никому больше 250 лет.Узнать ответ на загадку пробовали многие, включая Чарлза Дарвина и Чарльза Диккенса, но безуспешно. Некоторые криптографы полагают, что код может быть подсказкой, оставленной тамплиерами, о месте нахождения Святого Грааля.

№ 7. Золотые слитки генерала Вана

В 1993 году генерал Ван (Wang) из Шанхая получил необычную посылку — 7 слитков золота, на каждый из которых были нанесены закодированные надписи. Шифр на слитках состоит из китайских иероглифов и криптограммы на латыни.До сих пор отправитель, причина «подарка» и содержание послания остаются неясными.

№ 8. Шифр Рикки Маккормика

В июне 1999 года в Миссури на кукурузном поле было найдено тело 41-летнего Рикки Маккормика (Ricky McCormick). В его карманах полицейские обнаружили 2 странные записки с зашифрованным текстом. Расшифровать послание не смогли даже криптографы из ЦРУ. Тогда через 12 лет в надежде получить помощь полиция выложила записки в сеть. Но взломать шифр пока никому не удалось.№ 9. Дело «Тамам Шуд»

1 декабря 1948 года на одном из пляжей Австралии было найдено тело мужчины. Вся его одежда была без ярлыков, а в скрытом кармане пальто был найден клочок бумаги с надписью «Тамам Шуд» (Tamam Shud), что значит «конец», «окончание».Вскоре детективы нашли сборник персидской поэзии, из которой был вырван этот кусок бумаги, на задней обложке была выцарапана шифровка. Но смысл послания, личность и причину смерти погибшего так и не удалось разгадать.

Бонус: шифр Бэкона

Фрэнсис Бэкон был английским философом, историком и писателем. Он создал двухбуквенный шифр Бэкона, при помощи которого прятал своих текстах различные послания и подписи.Существует так называемая бэконианская версия, которая говорит, что именно Бэкон был автором текстов, известных под именем Шекспир. В доказательство теории в текстах пьес Шекспира были найдены отрывки из биографии и подписи Бэкона.

Ученые назвали 10 самых сложных шифров в истории

Хорошо шифровать не каждый может.

С развитием Интернета, технологии дешифрования развиваются семимильными шагами.В современном мире крайне сложно создать код, который эксперты не смогли бы расшифровать за пару часов. Тем не менее, человечество по сей день продолжает ломать голову над неразгаданными сообщениями прошлого. В чем же их секрет?

Британская газета The Daily Telegraph, заручившись поддержкой экспертов и историков, составила список из 10 шифровок, содержание которых до сих пор не удалось раскрыть.

1. Фестский диск. Его называют главным зашифрованным посланием древней культуры острова Крит. Это — изделие из глины, найденное в городе Фест в 1903 году. Обе его стороны покрыты иероглифами, нанесенными по спирали. Специалисты сумели различить 45 видов знаков, но из них лишь несколько опознаны как иероглифы. Смысл послания — неясен.

2. Линейное письмо А. Найдено на Крите и названо в честь британского археолога Артура Эванса. В 1952 году Майкл Вентрис расшифровал линейное письмо B, которое использовалось для шифровки микенского языка — самого древнего из известных вариантов греческого. Но линейное письмо A разгадано лишь частично, при этом разгаданные фрагменты написаны на каком-то не известном науке языке.

3. Криптос — скульптура, которую американский ваятель Джеймс Сэнборн установил на территории штаб-квартиры ЦРУ в Лэнгли, штат Вирджиния, в 1990 году. Зашифрованное послание, нанесенное на нее, до сих пор не могут прочитать.

4. Шифр, нанесенный на китайский золотой слиток. Семь золотых слитков были в 1933 году предположительно выданы генералу Ваню в Шанхае. На них нанесены картинки, китайские письмена и какие-то зашифрованные сообщения. Они, возможно, содержат свидетельства подлинности металла, выданные одним из банков США. Содержание китайских иероглифов свидетельствует, что стоимость золотых слитков превышает 300 млн долларов.

5. Криптограммы Бейла — три зашифрованных сообщения, которые, как предполагается, содержат сведения о местонахождении клада из двух фургонов золота, серебра и драгоценных камней, зарытого в 1820-х годах под Линчбергом, что в округе Бедфорд, штат Виргиния, партией золотоискателей под предводительством Томаса Джефферсона Бейла. Цена не найденного доныне клада — около 30 млн долларов. Загадка криптограмм не раскрыта до сих пор.

6. Рукопись Войнича, которую часто называют самой таинственной в мире книгой. В рукописи использован уникальный алфавит, в ней около 250 страниц и рисунки, изображающие неведомые цветы, обнаженных нимф и астрологические символы. Впервые она появилась в конце XVI века, когда император Священной Римской империи Рудольф II купил ее в Праге у неизвестного торговца за 600 дукатов (около 3,5 кг золота, сегодня более 50 тысяч долларов). От Рудольфа II книга перешла к дворянам и ученым, а в конце XVII века исчезла.

Манускрипт вновь появился примерно в 1912 году, когда его купил американский книготорговец Вилфрид Войнич. После его смерти рукопись была передана в дар Йельскому университету.

В тексте есть особенности, не свойственные ни одному из языков. С другой стороны, некоторые черты, например, длина слов, способы соединения букв и слогов, похожи на существующие в настоящих языках.

7. Шифр Дорабелла, составленный в 1897 году британским композитором сэром Эдвардом Уильямом Эльгаром. В зашифрованном виде он отправил письмо в город Вульвергемптон своей подруге Доре Пенни, 22-летней дочери Альфреда Пенни, настоятеля собора святого Петра. Никто иной так и не узнал о чем письмо.

8. Чаошифр, который не смогли раскрыть при жизни его создателя. Шифр изобрел Джон Ф. Байрн в 1918 году, и в течение почти 40 лет безуспешно пытался заинтересовать им власти США. Изобретатель предложил денежную награду тому, кто сможет раскрыть его шифр, но в результате никто за ней не обратился. Но в мае 2010 года члены семьи Байрна передали все оставшиеся от него документы в Национальный музей криптографии в Мэрилэнде, что привело к раскрытию алгоритма.

9. Шифр Д’Агапейеффа. В 1939 году британский картограф русского происхождения Александер Д’Агапейефф опубликовал книгу по основам криптографии Codes and Ciphers, в первом издании которой привел шифр собственного изобретения. В последующие издания этот шифр включен не был. Впоследствии Д`Агапейефф признался, что забыл алгоритм раскрытия этого шифра.

10. Таман Шуд. 1 декабря 1948 года на побережье Австралии в Сомертоне, что под Аделаидой, было найдено мертвое тело мужчины, одетого в свитер и пальто, несмотря на характерно жаркий для австралийского климата день. Документов при нем не обнаружили. Патологоанатомическое освидетельствование выявило противоестественный прилив крови, которой была наполнена, в частности, его брюшная полость, а также увеличение внутренних органов, но никаких инородных веществ в его организме при этом найдено не было.

На железнодорожной станции также нашли чемодан, который мог принадлежать погибшему. Там лежали брюки с секретным карманом, а в нем — вырванный из книги кусок бумаги с напечатанными на нем словами Taman Shud. Следствие установило, что клочок бумаги был вырван из очень редкого экземпляра сборника «Рубаи» Омара Хайяма. Сама книга была обнаружена на заднем сидении автомобиля, брошенного незапертым. На задней обложке книги были небрежно набросаны пять строк заглавными буквами — смысл этого послания разгадать так и не удалось.

Секретные шифры для детских квестов: 8 вариантов. Игры с кириллицей | Азбука Ума

В детстве мы с одноклассницами играли командами друг против друга, прятали секретики, выдумывали шифры и обменивались тайными посланиями. Я помню эти игры до сих пор.

В детстве мы с одноклассницами играли командами друг против друга, прятали секретики, выдумывали шифры и обменивались тайными посланиями. Я помню эти игры до сих пор.

Шифр — это условная азбука для секретного письма. Шифр может быть разный, но обязательно к нему должен прилагаться ключ. С его помощью можно или зашифровать текст или прочитать.

Существует огромное количество шифров, которые можно использовать для организации квестов для детей. Есть простые, есть посложнее… Можно прятать ключ или зашифрованный текст… Можно дать подсказку о том, что написано в шифре, и с помощью логики и дедукции вычислить ключ.

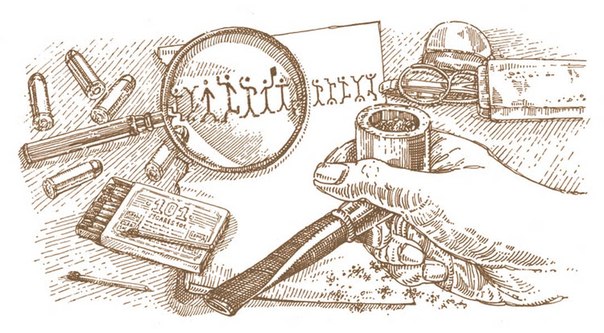

Существуют знаменитые шифры, например, «Пляшущие человечки» мистера Шерлока Холмса, или исторические, как египеткая письменность. Использование шифров позволяет не только передавать тайны в детской игре, но и сообщать важные секретные сведения, например, во время войны.

ВАРИАНТЫ ШИФРОВ

| Придумываем квесты для семейных Дней Рождений. Коммерческие детские квесты. Стандартных сценариев нет, все уникально и оригинально. Есть аниматоры. Контактное лицо: Галина vel: +375-44-462-60-20, skype: azbuka.uma, e-mail: [email protected] |